安全性

长量子转换策略建议 通过复合密码和PQPs

宽带产业历来依赖公钥密码提供安全强力跨访问网络和设备认证环境最棘手问题之一-即密码学-是支持能力不同的设备其中一些设备可能或可能不完全(或甚至部分)可升级这可能是软件限制(例如固件或应用程序无法安全更新)或硬件限制(例如密码加速器或安全元件)。

异质生态系统

研究过渡策略时,我们意识到-尤其是约束装置-我们唯一可使用的办法就是使用预分享密钥允许数组后安全认证各种识别使用案例

简言之我们的建议综合使用复合密码后算法和即时分布式PSK以适应我们主要使用案例并发数子后功能设备、数子后验证功能设备以及经典专用设备除提供各种类型设备分类外,基于密码能力支持过渡,我们还研究复合密码使用下一代DOCISHPKI允许向整个生态系统提供多算法支持: Ellipticcurve数字签名算法(ECDSA)作为当前RSA算法更有效的替代法,和量子后算法提供长期量子安全认证我们设计了一个长期过渡策略 允许安全认证

三类设备

宽带网络历史教我们,我们应该期望DOCSISQL网络部署的设备长寿命(即20年或20年以上)。归结为附加需求-环境-确定策略允许不同级设备在量子威胁下继续安全认证为了更好地了解保护不同类型设备需要什么,我们根据设备的长期密码能力将它们划分为三大类

经典专用设备类设备不提供密码升级能力,除非支持复合密码构造对于这类设备,我们设想向设备部署数子后PSKs等量子安全保护为公钥算法所需要

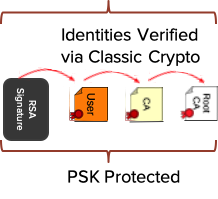

具体地说,身份仍然通过经典签名和相关证书链提供,而量子保护则通过预先部署的PSK提供。确定各种技术以确保这些密钥随机合并更新并连接网络:攻击者需要访问设备流量全历史才能访问PSKs今日可部署电缆调制解调器和其他播送设备时使用此解析法

量子判断能力设备设备类型不提供升级安全存储或私有密钥算法的可能性,但其密码库可更新支持选择PQAs和量子安全密钥封装机制设备证书原创RSA基础设施下签发,仍必须使用部署PSK保护全认证链,而证书根据新PKI签发的设备只需保护签名与设备证书之间的联系PSK可安全传输量子抗KEMs

量子能力设备设备将拥有全PQA支持(包括认证和验证)并可能支持经典算法验证复合密码使用允许验证相同实体横跨量威胁套接合, 特别是在访问网络端验证经典专用设备时,Kerberos使用可解决对称PSK分布认证和加密问题

复合加密解决基本问题

数组后宽带产业过渡策略提案中确定使用复合密码并PQPs安全验证所有公钥基础设施数据(从数字证书到撤销信息)的两个必要构件

何时复合密码并PQPs组合部署,拟议架构允许安全认证跨类设备(即数组后和经典设备),通过请求支持单项基础设施降低向量子安全算法过渡的成本(间接认证数据如堆积OCSP响应也需要支持),跨量子悬浮扩展经典设备生命周期,不要求协议修改(即使是专利修改),二证书解决方案需要

归根结底,复合密码高效解决将经典算法和量子安全算法连接到单特性这一基本问题

更多学习观察SCCETE-Tec-Exto 2020s演化安全工具:身份管理进步、密码学安全处理记录并参与关键Factor2020峰会.